网络安全防火墙

防火墙

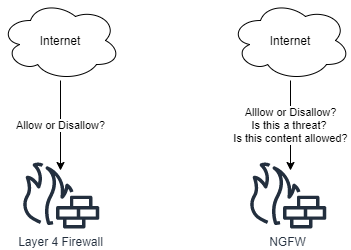

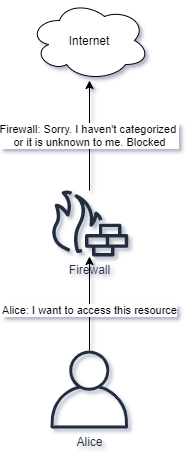

防火墙是任何网络的核心架构元素。 它们旨在阻止所有网络流量,我们允许的流量除外。 防火墙在第 4 层运行,通常控制 TCP 和 UDP 对内部资产的访问。 下一代防火墙在 OSI 模型的所有层上运行,包括第 7 层。

进入网络的流量,例如 通过防火墙,称为入口流量。 离开的流量称为出口。

4 层防火墙

传统防火墙是 4 层防火墙,具有以下功能:

- NAT

- 路由

- 阻止或允许流量

- 跟踪活动的网络连接

- 支持 VPN 连接

NGFW("下一代防火墙")

现代防火墙具有比第 4 层防火墙更广泛的功能。这些功能通常是安全功能。

NGFW 防火墙还可以跟踪活动的网络连接,但通常也能够跟踪:

- 通过地理位置数据库定位。这意味着防火墙可以根据用户的位置进行阻止或允许操作。定位服务并不总是准确的,通常可以使用 VPN 服务或使用跳转站等其他服务轻松绕过以进行攻击。

- 用户

- 应用程序

- 会议

- 端口和服务

- IP 地址

NGFW 的其他功能包括:

- 识别和控制网络上的应用程序。

- 它可以被虚拟化以作为软件防火墙运行。

- 通常提供简单直观的管理。

- 支持通过("入侵防御系统")防御已知威胁。

- 可以通过沙盒解决方案检测和阻止未知威胁。

- 提供管理未知流量的潜力,例如无法归因于应用的流量。

- 能够终止和检查加密流量。

- 可以通过各自的 IP 地址控制用户,而不仅仅是系统。

防火墙管理

防火墙通常可以通过专有管理应用程序进行管理,或者通过 Web 浏览器通过 HTTP 访问防火墙管理。

防火墙的管理端口(包括组织的其他管理服务)最好与常规用户访问分开。 理想情况下,管理服务的分段连接到组织用户目录,例如 Windows 环境的 Active Directory。

防火墙细分

防火墙可以将主机和系统之间的流量分段,有时称为区域。 每个段都包含允许彼此通信的服务。

防火墙应谨慎控制进出网段的任何连接,防止任何未经授权的连接成功连接。 较小的细分市场提供更多的隔离,但需要更多的管理。

在没有任何分段的情况下,用户和系统可以在没有防火墙强制执行的情况下直接相互交谈。 这称为平面网络。

添加更多细分,我们可以设想代表服务的细分,其中每个细分都是组织中提供的服务。 每个段可以包含负责使服务运行的不同服务器。 网段内的通信是允许的,但任何进出网段的访问都由防火墙控制。

另一种分割想法是根据其功能控制段,例如将段内的 Web 应用程序与其他 Web 应用程序、一个段内的数据库和其段内的其他类型的服务集群在一起。

最好和最安全的分段称为零信任架构,强制网络上的所有系统明确允许与不同的服务通信。

为了简化防火墙规则的管理,防火墙管理理想地连接到组织用户目录。 这可以允许防火墙管理员根据员工职责创建仔细的规则,允许组织添加和删除在网络上应用的权限,而无需在角色更改时询问防火墙管理员进行更改。 这有时称为基于用户的策略控制。 示例包括:

- IT 管理员应该能够对不同的服务使用管理协议。

- 应允许 HR 员工通过 HTTPS 访问 HR 平台。

- 服务台员工只能访问服务台相关服务。

- 可以相应地识别和配置无法识别的用户。

IPS("入侵防御系统")和 IDS("入侵检测系统")

有时 IPS 和 IDS 系统作为独立系统部署在网络上,但通常它们包含在 NGFW 中。

IPS 和 IDS 系统具有签名、算法和启发式方法来检测对网络或主机的攻击。 部署在主机上的 IDS 或 IPS 称为 HIDS("主机入侵检测系统")。

在本课程中,术语 IDS 和 IPS 可以互换使用,因为它们之间的区别通常只是它们操作方式的配置问题。 IPS 系统的定位是可以检测和阻止威胁,而 IDS 系统只能检测威胁。

IPS 系统可用于检测和阻止攻击者,并且通常依赖于加密流量中的频繁更新和检查。

内容和应用过滤

防火墙可以尝试了解哪些应用程序和内容正在通过网络。 此类检测可以进一步激活 IPS 等其他安全功能,以保护防火墙之间的系统。

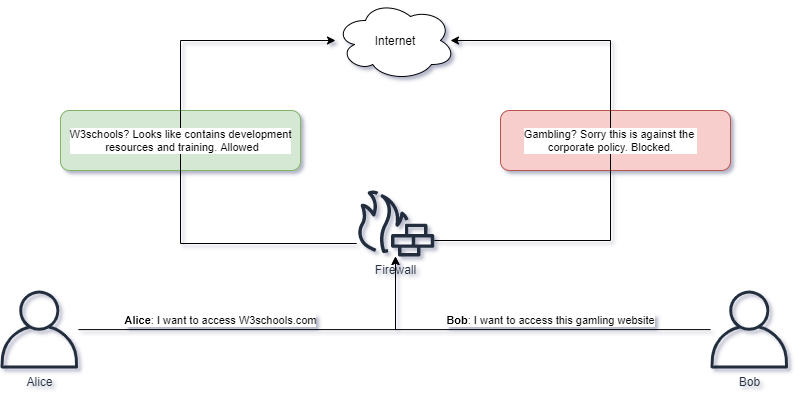

网址过滤

NGFW 还可以保护通过 HTTP 访问的内容。 防火墙可以在包含域列表和相应分类的数据库中查找域。 然后,防火墙可以强制用户只允许可接受的域类别,例如允许新闻而不允许赌博。

还可以检查域年龄和有效性等元素,防止用户访问最近创建但尚未分类的域,或通过分析域的内容来检查欺诈活动。

防火墙可以拦截请求并将用户发送到所谓的强制网络门户,而不是拒绝访问网站。 在此门户上,用户可能会收到有关直接危险或违反公司政策的警告,例如 访问不可接受的内容。 在某些情况下,您可以允许用户提供他们需要访问内容的原因,如果他们提供了原因,则让他们继续。

域中的类别可以有很多,例如托管内容的网站:

- 黑客攻击

- 裸露

- 暴力

- 网络钓鱼

- 交友

- 即时消息

- 娱乐

- 匿名服务

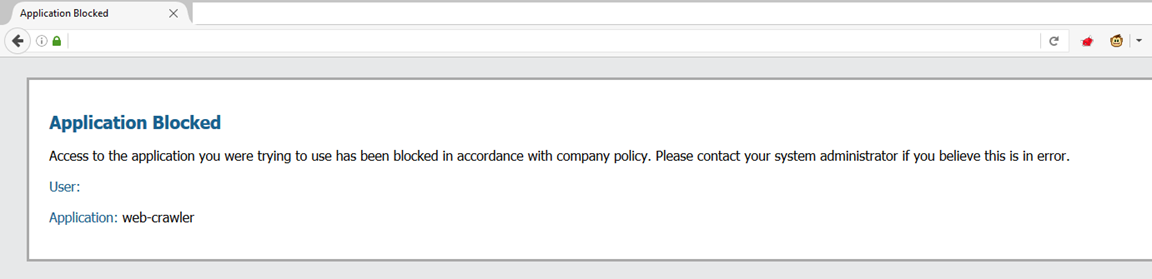

应用程序

防火墙可以尝试确定正在使用的应用程序,而不仅仅是协议。 许多协议能够承载其他应用程序,例如 HTTP 可以承载数千个不同的应用程序。 防火墙可以尝试解码第 4 层上的网络流,并尝试确定第 7 层上呈现的内容。

屏幕截图显示了当应用程序被阻止时用户可以看到的内容。

内容控制

在识别应用程序时,防火墙可能会尝试显示应用程序中的特定内容,例如正在下载的内容:

- Word 文档

- 可执行文件

- 源代码

- 脚本

在此类文件中,防火墙可以尝试识别恶意软件、不应离开网络的专有和机密信息等等。

防火墙可以支持许多不同的协议以及通过它们运行的内容,例如:

- HTTP

- SMB

- FTP

- IMAP & POP3

- SMTP

沙盒

在这种情况下,沙盒意味着让平台执行可能是恶意的文件。 沙盒记录并监控文件的活动,看它是否是恶意的。

沙盒通常允许防火墙将可执行文件转发到该平台,并阻止用户下载该文件,直到确定它是否是恶意的。

现代沙箱具有在多个不同平台上运行文件的能力,例如:

- Windows 7,8 和 10。

- Android 手机。

- Linux

在沙盒中执行和探索有趣的文件不仅仅是一个可执行文件。 许多文件能够对我们用户的操作系统执行恶意操作:

- 包含要运行的内容的 ZIP 文件

- 办公文件

- PDF 文件

- Java 应用程序

- JavaScript

- 屏保

除了 NGFW 可以提供的之外,还有许多在线沙盒可供您自己尝试:

- https://www.joesandbox.com/

- https://www.virustotal.com/

- https://www.hybrid-analysis.com/

- https://any.run/

还有一些沙盒可以自己安装,例如:

- https://cuckoosandbox.org/

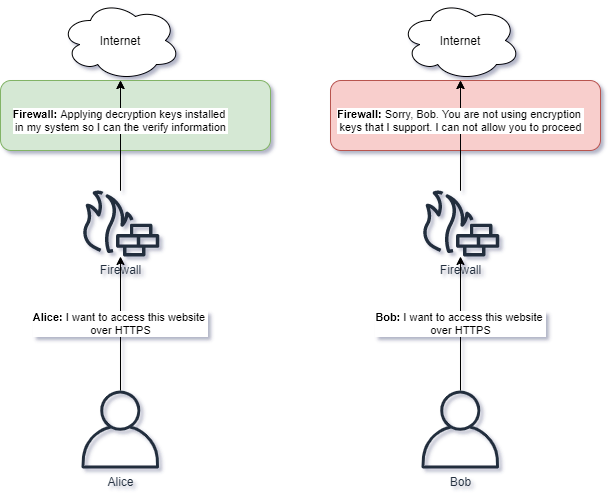

解密流量

许多防火墙支持安装允许解密流量的证书。 如果内容被解密,则可以检查内容是否存在威胁。

可以在 Egress 或 Ingress 流量上进行解密,或同时对两者进行解密。 对于入口流量,防火墙可以保护服务器免受传入流量的影响。 出口流量允许防火墙保护需要出站通信的用户和系统。

防火墙通常会避免解密医疗保健和财务数据等流量,因为这可能会涉及隐私和其他问题。 流量解密需要组织付出更多努力来将密钥分发给客户端,防火墙使用这些密钥来解密流量。

未知流量

防火墙无法完全解密或理解某些流量。 可以应用许多原因,例如专有应用程序发送防火墙不知道的数据。 这种流量也可以归类为未知。 防火墙管理员应考虑阻止此类应用程序,尤其是来自被视为高风险的网络的应用程序。

WAF("Web 应用程序防火墙")

虽然防火墙可以做得不错,但它们通常对协议的能力缺乏全面了解。因此,还开发了特定于协议的防火墙,其中 WAF 是最常见的防火墙之一。

与常规防火墙相比,WAF 允许更多特定于 HTTP 协议的功能,使其更能阻止威胁。

虽然 WAF 试图在阻止 HTTP 上的威胁方面做得很好,但它通常为组织提供其他非常有用的实用程序,使其非常可行,而不仅仅是阻止威胁。以下是一些示例:

- WAF 可以帮助构建冗余,即拥有多个服务器来提供相同的服务。这允许组织以更高的可用方式提供服务,允许他们将服务器置于离线状态,而其他服务器仍然能够为尝试访问该服务的用户提供服务。这很有用,因为修补等概念通常需要您重新启动服务,而冗余允许用户仍然可以访问服务。

- WAF 可以帮助实施最佳实践安全规则,例如维护和实施加密的单一位置、多因素身份验证和本课程涵盖的其他概念。

- 它可用于为 WAF 后面的多个 Web 服务器开发单一的前端和保护机制。